El objectivo de la plataforma MECSA es doble. Por una parte, tiene como objetivo obtener una visión general de la seguridad y privacidad que aplican los proveedores de email cuando envían o reciben correos electrónicos. En particular, la plataforma está enfocada a las comunicaciones entre servidores de correo electrónico (Mail Transfer Agents, MTAs).

Para conseguir sus objetivos, la plataforma MECSA evaluará 8 protocolos diferentes (StartTLS, certificados x509, SPF, DKIM, DMARC, DANE, DNSSEC), previamente identificados como estándares que pueden contribuir a reforzar la seguridad y privacidad de las comunicaciones entre MTAs.

Por otra parte, la plataforma MECSA pretende convertirse en una herramienta usada tanto por usuarios finales como por administradores de sistemas. Para los usuarios finales, tiene como objetivo concienciar sobre la importancia de la seguridad y la privacidad en las comunicaciones entre MTAs, permitiendo a los usuarios finales evaluar sus servicios de correos y obtener un completo informe con los resultados. Respecto a los administradores de sistemas, tiene como objetivo convertirse en una herramienta que les ayude a mejorar el nivel de seguridad que ofrecen en sus servicios.

Puedes enviar tus comentarios y preguntas a :

jrc-mecsa@ec.europa.eu

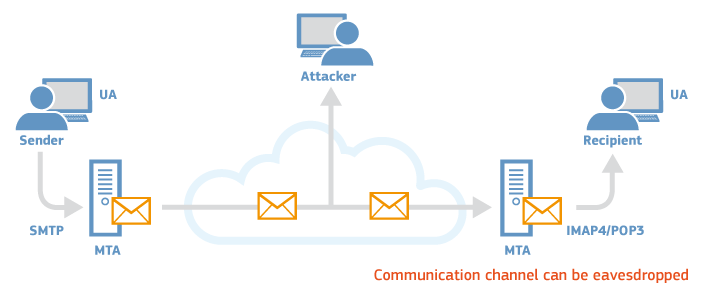

La puntuación en la categoría de confidencialidad mide la capacidad que tienen los servidores de correo electrónico para proteger los mensajes, enviados y recibidos, de ser leídos por terceras partes que puedan estar escuchando el canal de comunicaciones o suplantando al destinatario

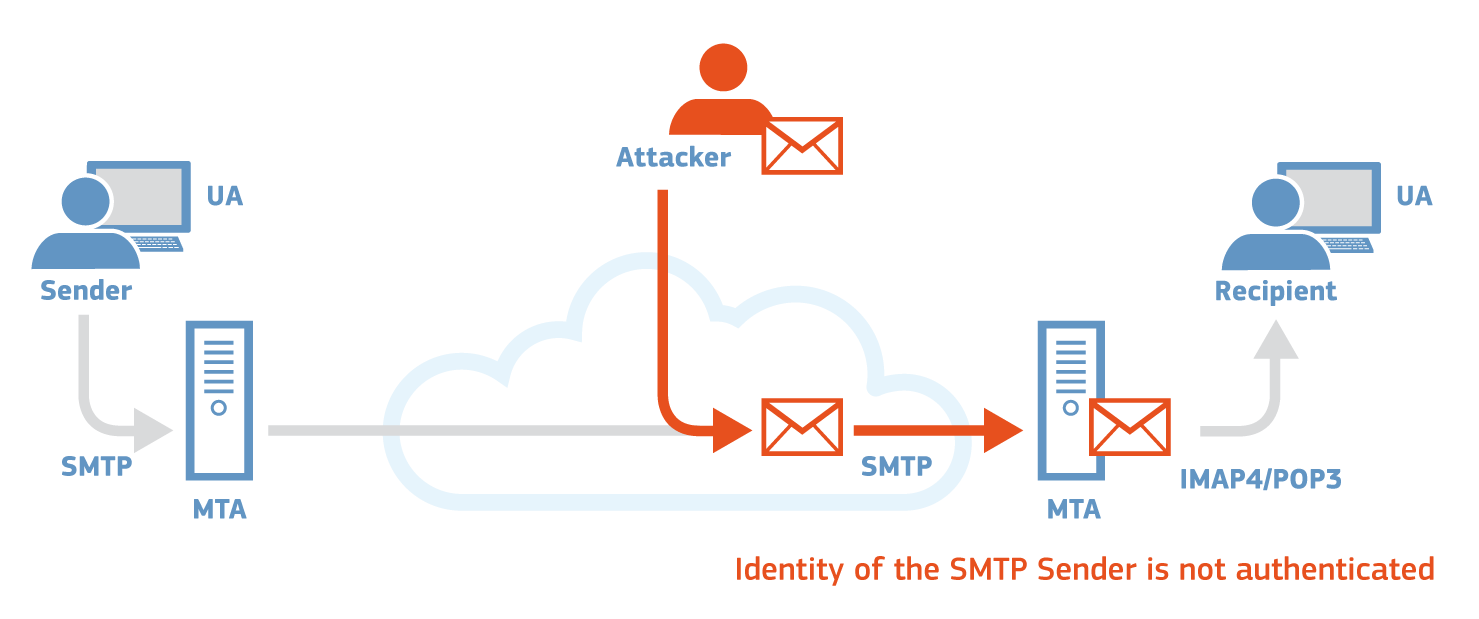

La puntuación en la categoría de Phishing y Robo de Identidad mide la capacidad de los proveedores de correo electrónico para facilitar la identificación de los mensajes de correo electrónico enviados desde dominios no autorizados (estos mensajes suelen ser falsos).

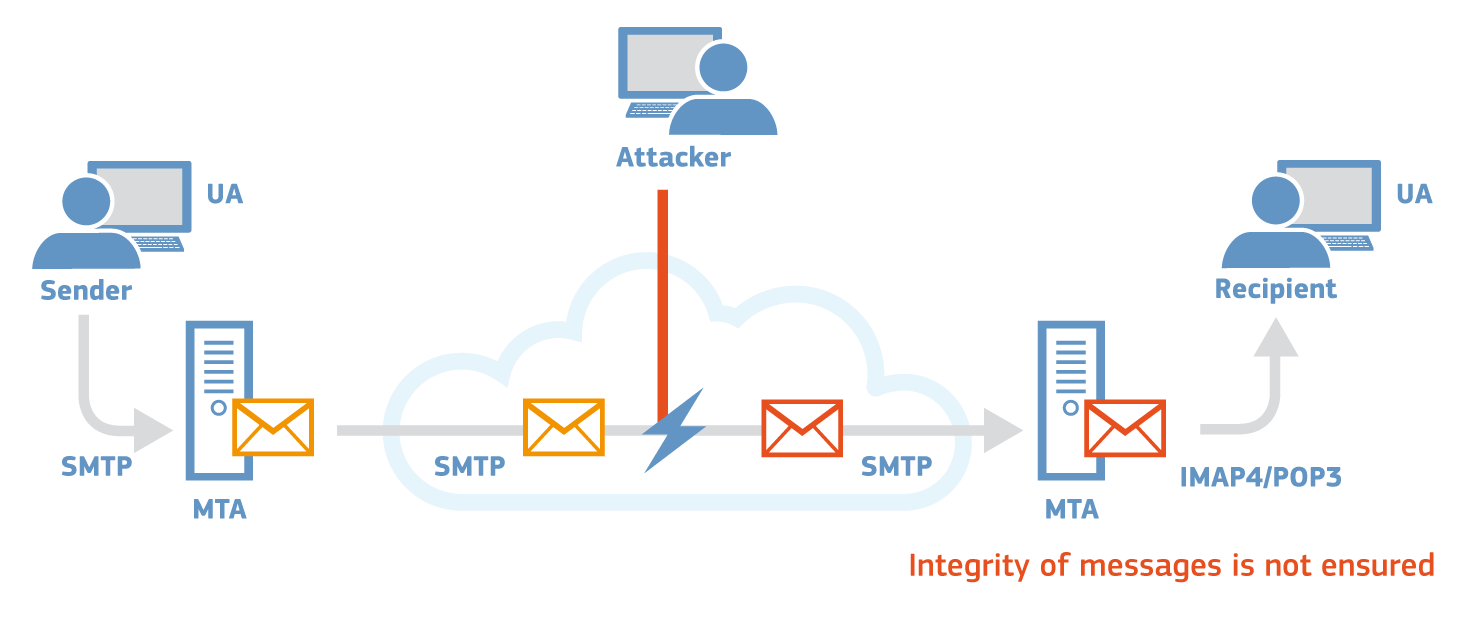

La puntuación en la categoría de Integridad de Mensajes evalúa la capacidad de los proveedores de correo electrónico para facilitar la detección de mensajes modificados (donde el contenido recibido difiere del contenido enviado) y la generación de evidencias demostrando que los mensajes no se han modificado.

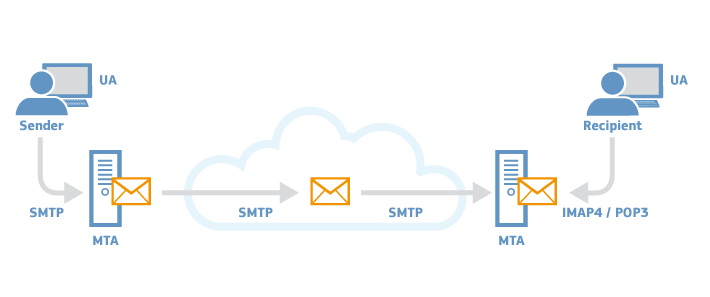

En una comunicación por correo electrónico hay diferentes partes involucradas. Al menos: remitente, destinatario, agente de usuario del remitente (UA), UA del destinatario, agente de transferencia de correo (MTA) del remitente y MTA del destinatario. En algunas ocasiones, incluso podríamos necesitar MTA de otras partes para llegar al destino. La UA es la aplicación que usan los usuarios de correo electrónico para enviar / recibir correos electrónicos (Outlook, Thunderbird, etc.), mientras que el MTA es el servidor de correo electrónico en sí.

En la mayoría de los casos, el remitente y el destinatario tienen el control del UA. Existen diferentes opciones de configuración que se pueden establecer y afectan la seguridad y privacidad de sus comunicaciones de correo electrónico, p.e. cifrado extremo a extremo, TLS implícito o explícito, etc. Pero los usuarios finales no tienen información sobre las medidas de seguridad que aplican sus proveedores de correo electrónico al enviar y recibir correos electrónicos, es decir, las comunicaciones de correo electrónico entre MTAs.

A continuación tenemos una lista de ejemplos de diferentes ataques relacionados con las características evaluadas por la plataforma MECSA. No es una lista completa, sino un ejemplo de situaciones en las que un atacante podría aprovecharse

El sistema de correo electrónico asume que todos los actores involucrados en las comunicaciones, incluida la red de comunicación, son seguros y de confianza. En la realidad, esto no es cierto. Por ejemplo, la comunicación entre servidores SMTP para la entrega de correo electrónico se realiza a través de Internet, siendo susceptible de ser interceptada por terceros.

En la práctica, esto significa que, en ausencia de medidas de seguridad muy específicas, como StartTLS, los correos electrónicos enviados y recibidos, incluidos los archivos adjuntos, podrían ser leídos y copiados por terceros. No podemos asegurar que la comunicación sea privada.

Phishing - Robo de Identidad son una de las principales vulnerabilidades inherentes al diseño del sistema de correo electrónico. En un ataque de robo de identidad, un adversario puede suplantar la identidad de un usuario legítimo de correo electrónico y enviar correos electrónicos a terceros en su nombre.

En la mayoría de los escenarios de ataque, el usuario legítimo nunca se dará cuenta de que alguien ha suplantado su identidad. Incluso un ataque de robo de identidad básico podría ser muy difícil de detectar por el usuario promedio, ya que el correo electrónico parece ser indistinguible de lo que podría ser legítimo. Sin embargo, los usuarios muy avanzados y los profesionales de la seguridad podrían determinar que la dirección de correo electrónico de origen se falsificó mediante el análisis de los encabezados de correo electrónico insertados por los servidores SMTP involucrados en la comunicación.

De forma similar al escenario del robo de identidad, un atacante también podría abusar de la falta de protección de la integridad de los datos para modificar el contenido de los correos electrónicos legítimos que son enviados o recibidos por los usuarios.

Incluso si no se realiza el robo de identidad y el destinatario recibe realmente el correo electrónico recibido, aún es posible que un atacante haya modificado su contenido. Además, esto es válido tanto para el contenido del correo electrónico como para los posibles archivos adjuntos que pueda contener el correo electrónico, como un archivo PDF.