La piattaforma MECSA si pone un duplice obiettivo. Da un lato, ottenere una visione generale sulla sicurezza e sulla privacy applicate dai fornitori di comunicazione elettronica nel trasmettere e/o ricevere email. In particolare, la piattaforma si focalizza sulle comunicazioni email tra servers (MTAs).

Per il raggiungimento di questo obiettivo, la piattaforma MECSA valuta 8 aspetti differenti (StartTLS, validazione del certificato x509, SPF, DKIM, DMARC, DANE, DNSSEC), precedentemente identificati come standard relativi alla sicurezza delle email che possano rinforzare la sicurezza e la privacy delle comunicazioni email tra MTA.

Dall’altro lato, la piattaforma MECSA ha lo scopo di diventare uno strumento usato sia dagli utenti finali, sia dagli amministratori di sistema. Con l’intento di creare consapevolezza negli utenti finali sull’importanza della sicurezza e della privacy nelle comunicazioni tra MTA, la piattaforma permette di valutare la fornitura dei servizi offerti e di ottenere un rapporto completo con i risultati della valutazione. Per gli amministratori di sistema, essa rappresenta un ausilio per il miglioramento dei livelli di sicurezza e privacy offerti tramite i propri servizi.

Per qualsiasi commento o domanda, vi preghiamo di contattare :

jrc-mecsa@ec.europa.eu

Il punteggio relativo alla Consegna Confidenziale valuta la capacità del provider email nel proteggere i messaggi, sia quelli inviati che ricevuti, dall'essere letti da terze parti in ascolto sul canale di comunicazione, o che usurpano l’identità del destinatario.

Il punteggio nella categoria Phishing e Furto di Identità misura la capacità del provider email di facilitare l’identificazione dei messaggi email inviati da domini non autorizzati (messaggi molto probabilmente fraudolenti).

Il punteggio per l’Integrità dei Messaggi si riferisce alla capacità del fornitore di facilitare l’identificazione dei messaggi modificati (il contenuto ricevuto è diverso rispetto al contenuto inviato) e la capacità di provare che i messaggi non siano stati modificati.

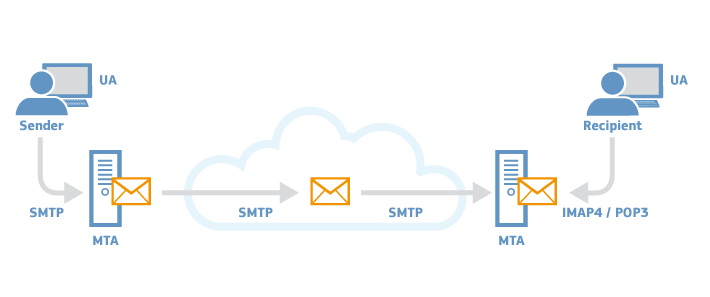

Ci sono diverse parti coinvolte in una comunicazione email. Troviamo almeno: un mittente, un destinatario, uno User Agent del mittente (UA) o client di posta, uno UA del destinatario, un Mail Transfer Agent del mittente (MTA) e destinatario MTA. In alcuni casi potrebbe persino essere necessario ricorrere a MTAs di terze parti per arrivare a destinazione. Lo UA è l’applicazione usata dagli utenti email per inviare e ricevere posta elettronica (Outlook, Thunderbird, ecc.), mentre l' MTA è il server di posta elettronica.

In molti casi, mittente e destinatario controllano il client di posta (UA). Ci sono diverse opzioni di configurazione che possono essere impostate e influenzano la sicurezza e la privacy delle comunicazioni email, come per esempio la crittografia punto a punto (end-to-end), TLS implicita o esplicita, ecc.. Gli utenti finali, tuttavia, non sono al corrente delle misure di sicurezza applicate dai propri provider email nella gestione dei messaggi di posta elettronica nell’ambito delle comunicazioni tra server MTA.

Qui di seguito trovate una serie di esempi di possibili attacchi relativi ad aspetti che sono valutati dalla piattaforma MECSA. Quanto riportato non rappresenta una lista completa, ma un esempio di situazioni da cui un attacante può ottenere qualche vantaggio.

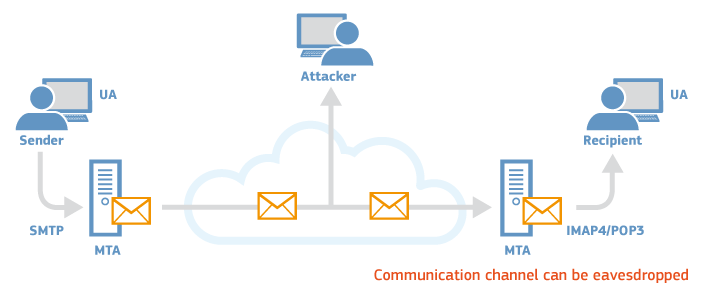

Il sistema di posta elettronica parte dal presupposto che tutti gli attori coinvolti nelle comunicazioni, inclusi i canali di comunicazione siano affidabili e sicuri. In realtà questo difficilmente avviene. Per esempio, le comunicazioni tra i servers SMTP per la consegna delle email avvengono pubblicamente attraverso Internet e potrebbero essere intercettate da terze parti.

In pratica, ciò significa che in assenza di misure di sicurezza specifiche, come StartTLS, i messaggi di posta elettronica inviati e ricevuti, inclusi gli allegati, potrebbero essere letti e copiati da terze parti. Non è quindi certo che le comunicazioni siano private.

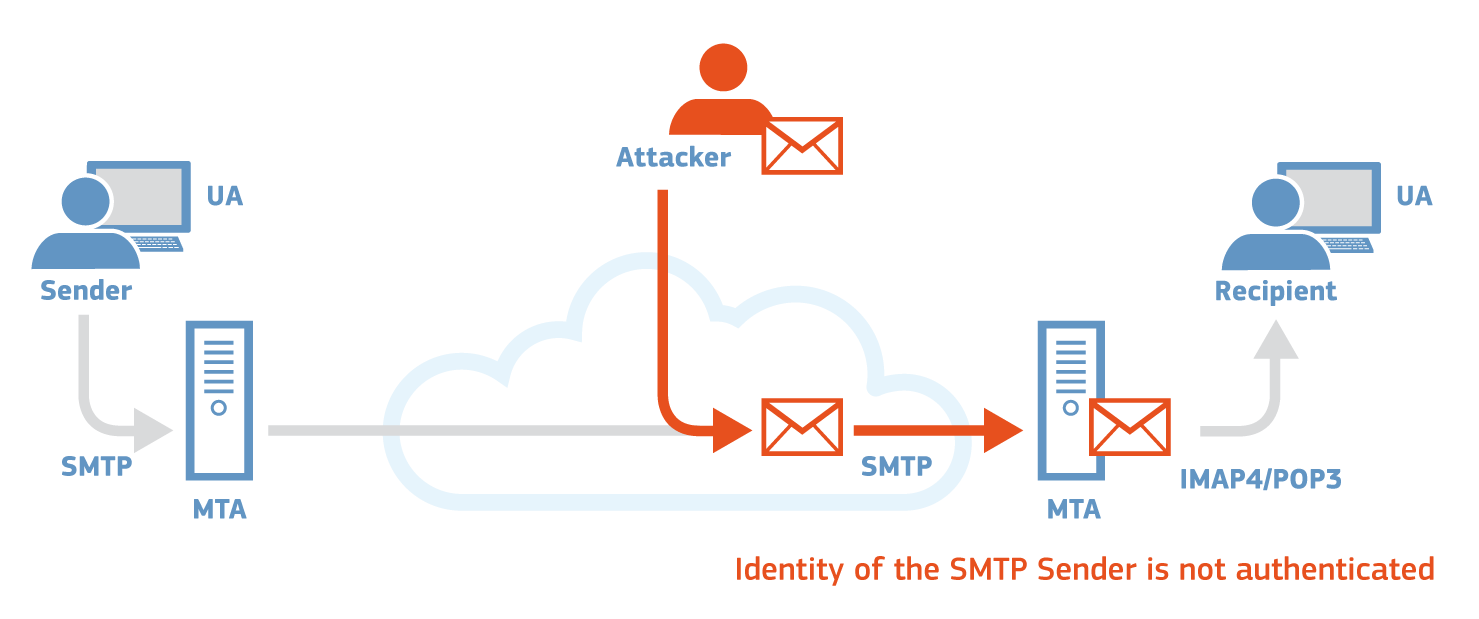

Phishing e Furto di Identità sono tra le maggiori vulnerabilità inerenti al design del sistema di posta elettronica. In caso di furto di identità, un malintenzionato è in grado di spacciarsi per l’utente legittimo e può quindi inviare mail a terzi per conto e in nome di quest’ultimo.

Nella maggioranza degli scenari, l’utente legittimo non si renderà conto che qualcuno ha usato la sua identità. Visto che le email falsificate appaiono indistinguibili da quelle legittime, anche un furto di identità di base può essere molto difficile da individuare da parte di un utente medio. Comunque, attraverso l’analisi delle intestazioni inserite attraverso i server SMTP coinvolti nelle comunicazioni, gli utenti esperti e i professionisti della sicurezza potrebbero determinare che l’indirizzo email è stato usato indebitamente.

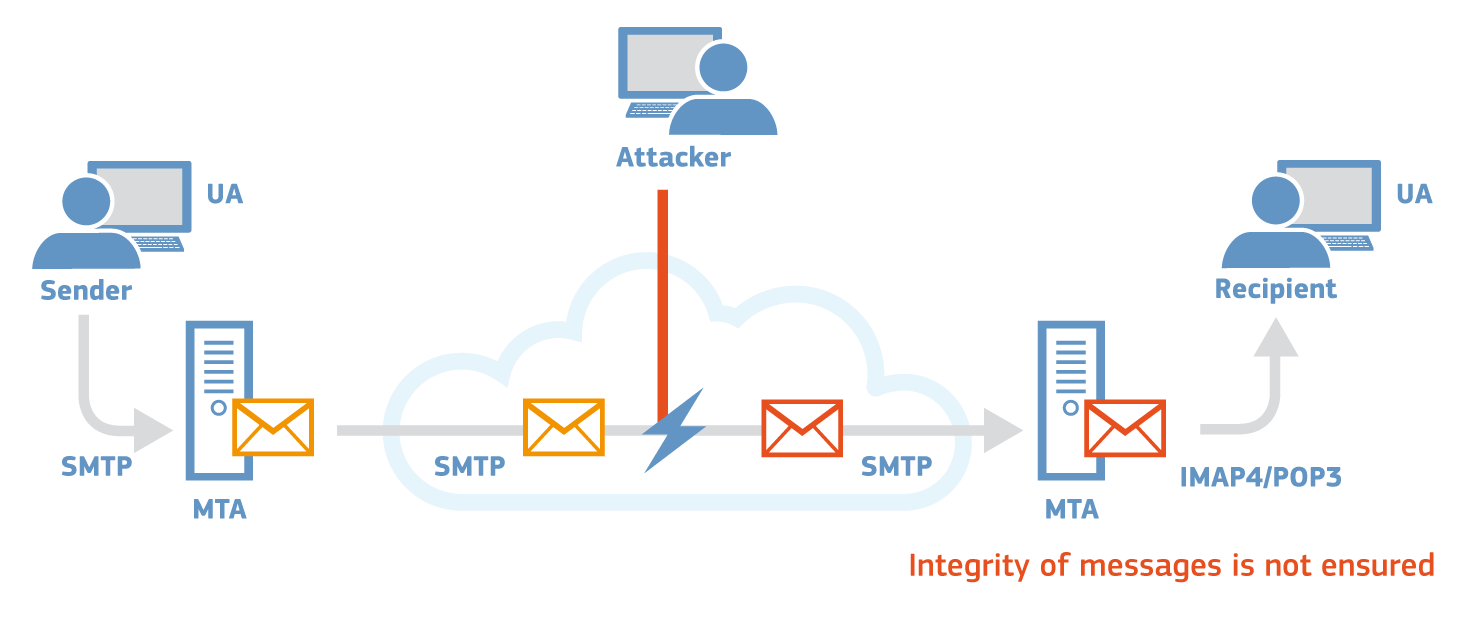

Come per lo scenario del Furto di Identità, un malintenzionato potrebbe anche abusare della mancanza di protezione dell'integrità dei dati per modificare il contenuto di email inviate o ricevute dagli utenti.

Anche se il furto di identità non avviene e l’email ricevuta dall’utente è stata effettivamente ricevuta dal destinatario, è ancora possibile che il contenuto sia stato modificato da un aggressore. In aggiunta, tali modifiche possono riguardare sia il contenuto del messaggio che qualsiasi allegato, come per esempio un documento PDF.