Die MECSA-Plattform dient hauptsächlich zwei Zielen. Zum einen soll sie als allgemeiner Überblick über die Sicherheits- und Datenschutzmethoden der Provider in der Versendung und im Empfang von Emails dienen. Dabei wird ein besonderer Fokus auf die Email-Kommunikation zwischen Email-Servern (MTAs) gelegt.

Dazu beurteilt die MECSA-Plattform 8 unterschiedliche Kenngrößen (StartTLS, x509 Certificate validation, SPF, DKIM, DMARC, DANE, DNSSEC) in Form verschiedener Email-Sicherheits-Standards, die daraufhin ausgewählt wurden, dass sie die Sicherheit und den Datenschutz von MTA-zu-MTA Email-Kommunikation stärken.

Andererseits zielt MECSA darauf ab genauso ein Tool für Verbraucher wie für Systemadministratoren zu werden. Für Verbraucher und Verbraucherinnen soll es das öffentliche Bewusstsein für die Wichtigkeit von Emailsicherheit- und Datenschutz erhöhen, indem es ihnen einen Möglichkeit an die Hand gibt die Güte ihrer Email-Provider zu testen und sich dabei umfangreich über die Ergebnisse zu informieren. Für Systemadministratoren soll MECSA ein hilfreiches Werkzeug werden, um das Niveau an Sicherheit und Datenschutz ihrer Dienste zu erhöhen.

Sie können Ihre Kommentare oder Fragen gerne an die folgende Adresse senden :

jrc-mecsa@ec.europa.eu

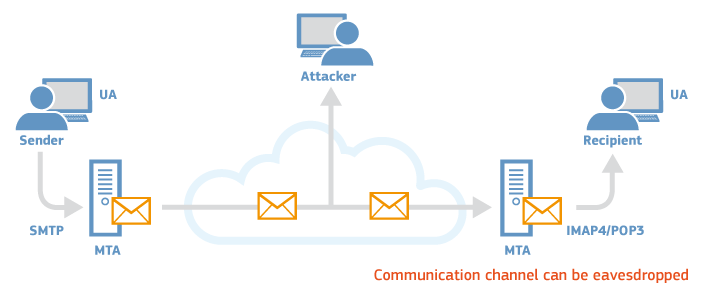

Der Kennwert für die vertrauliche Nachrichtenübertragung bewertet die Fahigkeit von Email-Providern gesendete und erhaltene Nachrichten dagegen zu schützen von einer dritten Partei gelesen zu werden, welche den Kommunikationskanal belauscht oder die sich als der Empfänger ausgiebt.

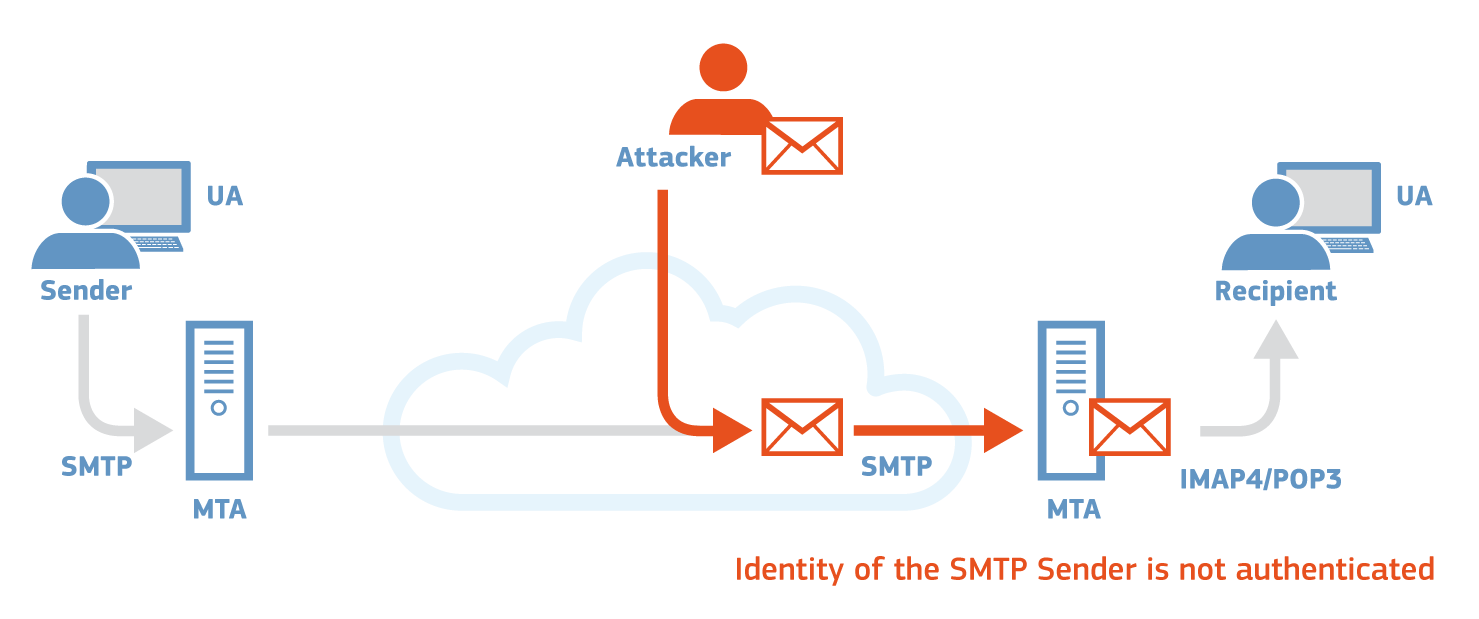

Der Kennwert für Phishing und Identitätsbetrug misst die Fähigkeit von Email-Providern die Identifikation von Email-Nachrichten zu vereinfachen, die von nicht-autorisierten Domains versandt wurden (solche Nachrichten sind in den meisten Fällen nicht echt).

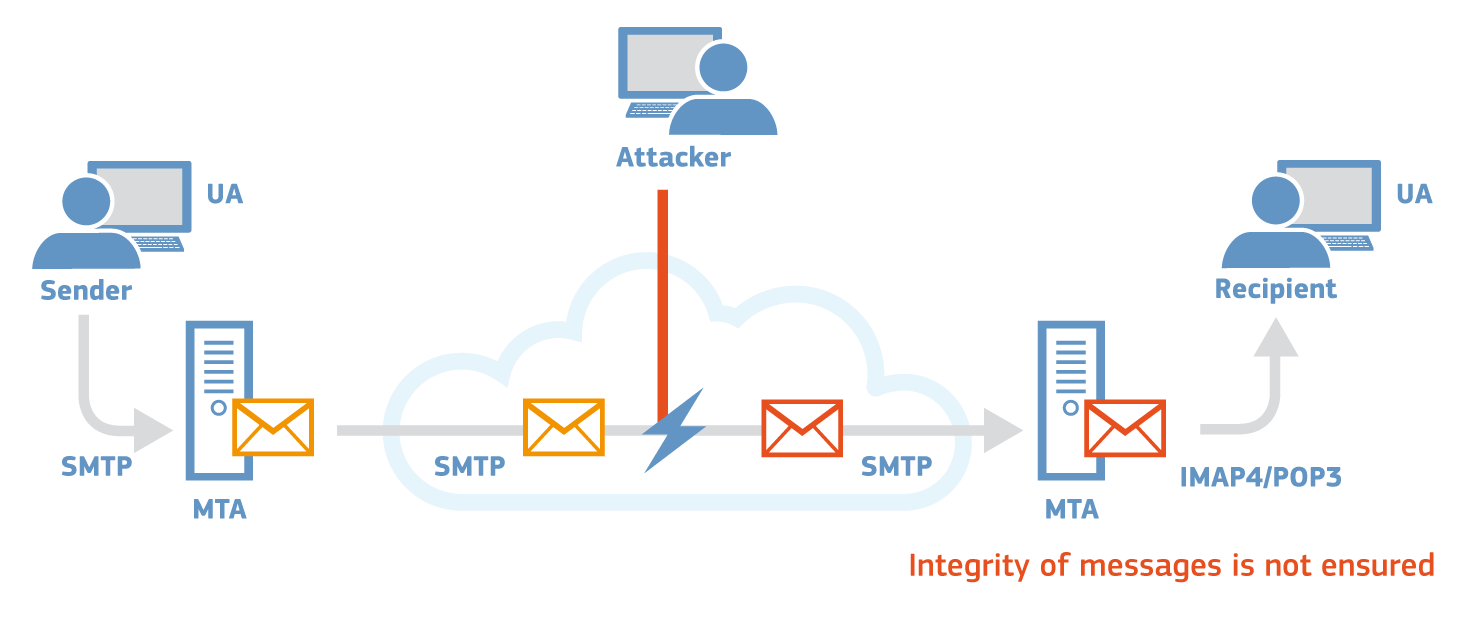

Der Kennwert für die Vertrauens- würdigkeit von Nachrichten beurteilt die Fahigkeit von Email-Providern, das Entdecken modifizierter Nachrichten (der erhaltene Inhalt unterscheidet sich vom versendeten) zu erleichtern und solche Nachrichten klar zu identifizieren, die nicht modifiziert wurden.

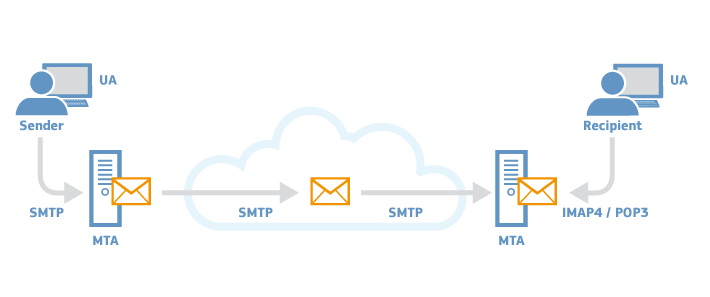

Am Vorgang der Email-Kommunikation sind generell verschiedene Akteure beteiligt. Das schließt mindestens ein: Der Versender/die Versenderin, der Empfänger/die Empfängerin, der „User agent“ (UA) des Versenders/der Versenderin, der UA des Empfängers/der Empfängerin, der „Mail Transfer Agent (MTA)“ des Versenders/der Versenderin und der MTA des Empfängers/der Empfängerin. In manchen Fällen werden sogar noch MTAs von dritten Akteuren gebraucht, damit n Nachrichten ihr Ziel erreichen können. Der 'UA' is das Programm oder die App, die vom Verbraucher genutzt werden um ihre ihre Emails zu verwalten (z.b. Outlook, Thunderbird etc.), während der 'MTA' der eigentliche Email-Server ist.

In den meisten Fällen unterliegt die Kontrolle des UA direkt dem Versender/der Versenderin und dem Empfänger/der Empfängerin. In diesen Programmen gibt es unterschiedlichen Einstellungsoptionen, die das Niveau von Sicherheit und Datenschutz der Email-Kommunikation beeinflussen können, z.B. eine Ende-zu-Ende-Verschlüsselung oder implizite/explizite TLS. Dagegen haben die Endverbraucher keine Information darüber, welche Sicherheitsmaßnahmen von den Email-Providern ergriffen werden um die Email-Kommunikation zu schützen, also in der MTA-zu-MTA-Kommunikation.

In Folgende listen wir eine Reihe von Beispielen von unterschiedlichen Angriffen auf, die im Bezug zu den auf der MECSA-Plattform bewerteten Kenngrößen stehen.

Grundsätzlich nimmt ein Email-System an, dass alle an der Kommunikation beteiligten Akteure vertrauenswürdig sind, eingeschlossen der genutzen Kommunikationskanäle. Tatsächlich ist dies selten der Fall. Beispielsweise findet die Kommunikation zwischen SMTP-Email-Servern über das öffentliche Internet statt und ist deswegen anfällig, von dritten Gruppen abgefangen zu werden.

Dies hat praktisch zur Folge, dass ohne spezifische Sicherheitsvorkehrungen, wie z.B. StartTLS, versandte und erhaltene Emails von dritten Gruppen gelesen und kopiert werden können, eingeschlossen angehängter Dateien.

Phishing - Identitätsbetrug stellt eine der wichtigsten Schwachstellen im Design von Email-Systemen dar. Durch einen Identitätsbetrug gelingt es einem Widersacher, sich mit der Identität eines anderen Email-Nutzers oder einer anderen Email-Nutzerin auszugeben und damit Emails zu dritten Gruppen in eigener Sache zu senden.

In den allermeisten Angriffsszenarien wird der/die legitime Email-Nutzer/Email-Nutzerin nie bemerken, dass jemand anderes seine/ihre Identität angenommen hat. Selbst der einfachste Identitätsbetrug ist durch einen normalen Verbraucher prinzipiell nur sehr schwer festzustellen, da eine solcherart versendete Email grundsätzlich nicht von einer legitimen Nachricht zu unterscheiden ist.

Ähnlich wie im Falle von Identitätsbetrug, kann ein Angreifer prinzipiell auch die unzureichenden Sicherheitsvorkehrungen ausnutzen, um Daten oder Inhalt verschickter oder empfangener Emails zu verändern.

Dies bedeutet, dass selbst wenn kein Identitätsbetrug vorliegt und die empfangene Email tatsächlich vom originalen Absender / von der originalen Absenderin stammt, es immer noch möglich sein kann, dass der Inhalt durch einen Angreifer verändert wurde. Dies kann ebenso für Anhänge und mitgesandte Daten gelten, z.B. eine PDF-Datei.